Konventionelle Penetration-Tests basieren auf Scannern, Signaturen und simulierten Angriffsmustern. Sie erkennen bekannte Schwachstellen, operieren jedoch auf Basis von Wahrscheinlichkeiten und Annahmen. Deterministisches Testing hingegen nutzt formale Methoden, um mathematisch exakte Referenzmodelle ideal segmentierter Netzwerke zu erstellen und diese mit der tatsächlichen Konfiguration zu vergleichen. Abweichungen sind keine Vermutungen, sondern bewiesene Inkonsistenzen zwischen Sicherheitsprinzipien und Realität.

"Für den DACH-Raum, wo Präzision und Nachweisbarkeit geschäftskritisch sind, bietet deterministisches Testing einen qualitativen Sprung", erklärte Frederick Roth, Chief Information Security Officer bei CypSec. "Statt punktueller Schwachstellen-Scans liefern wir mathematische Beweise, dass Netzwerksegmentierung, Zugriffskontrollen und Defence-in-Depth-Schichten korrekt implementiert sind. Das ist die Basis für regulatorische Compliance und strategische Resilienz."

Das Verfahren nutzt Digital Twins, virtuelle Abbilder realer Netzwerktopologien, Policies und Ressourcen. Diese ermöglichen umfassende Tests, Angriffspfad-Analysen und Konfigurationsvalidierungen, ohne Produktionssysteme zu berühren. Für DACH-Unternehmen mit strengen Verfügbarkeitsanforderungen und komplexen Compliance-Frameworks eliminiert dies das operative Risiko traditioneller Penetration-Tests.

Die Digital-Twin-Technologie erlaubt kontinuierliche Validierung. Netzwerkänderungen, insbesondere neue Cloud-Instanzen, Microservice-Updates oder Firewall-Regelanpassungen, werden vor dem Deployment automatisch gegen das sichere Referenzmodell geprüft. Punktuelle Tests werden zu lebendigen Assurance-Prozessen, die Netzwerkdrift und Konfigurationsfehler in Echtzeit erkennen.

Die Forschung demonstriert praxisrelevante Schwachstellenkategorien, die heuristische Tools übersehen:

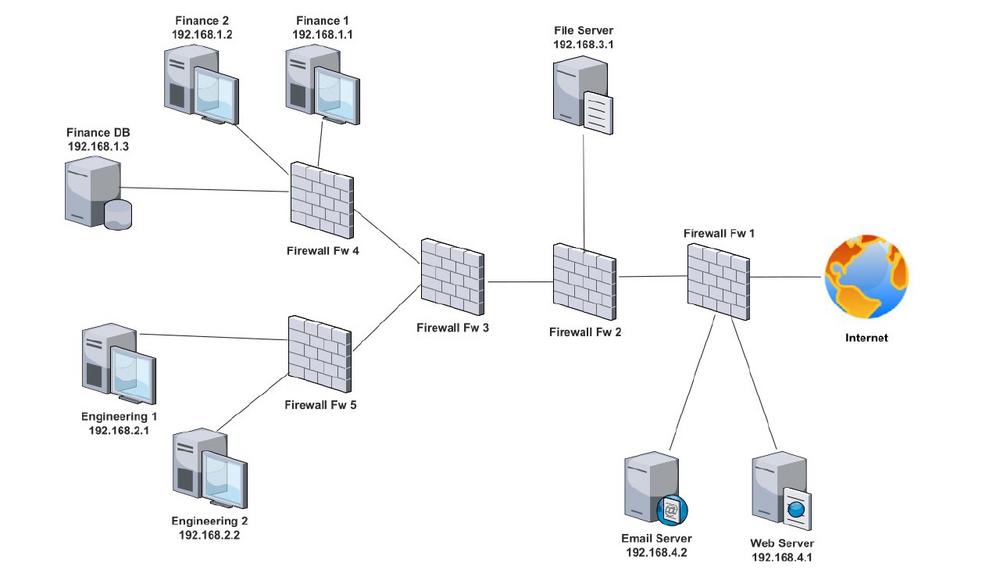

- In einer simulierten Unternehmensumgebung blockierte eine Firewall-Regel legitimen Finanzverkehr zu einem Dateiserver, während die Server-Konfiguration den Zugriff erlaubte. Deterministische Analyse identifizierte den mathematischen Widerspruch zwischen intendierten Zugriffsregeln und tatsächlichem Datenpfad.

- Arbeitsplätze sollten isoliert operieren, doch zu breite Upstream-Firewall-Regeln ermöglichten indirekte Exposition gegenüber öffentlichem Traffic. Während Scanner keine Schwachstelle meldeten (kein bekannter Exploit ausgelöst), bewies die deterministische Analyse die klare Verletzung des Least-Privilege-Prinzips.

- Entwickler-Systeme teilten Netzwerkzonen mit Web- und E-Mail-Servern. Deterministisches Testing bewies, dass diese Co-Lokation inakzeptable Angriffspfade schuf und das Defence-in-Depth-Modell untergrub. Die Analyse empfahl Re-Segmentierung nach Sicherheitsprofilen statt nach Betriebsbequemlichkeit.

Anwendungsfelder für DACH-Unternehmen

- Jahrzehnte akkumulierter Firewall-Regeln und Zugriffspolicies erschweren die Übersicht. Deterministische Methoden evaluieren diese Komplexität ganzheitlich und beweisen, ob intendierte Segmentierungsprinzipien durchgehend durchgesetzt werden.

- Kontinuierliche Veränderung macht statische Tests obsolet. Deterministisches Testing validiert Infrastructure-as-Code-Konfigurationen vor Deployment und verhindert Fehlkonfigurationen direkt an der Quelle.

- In Fertigung, Energie und Transport ist Downtime durch aktives Scanning prohibitiv. Digital-Twin-basierte Tests simulieren Angriffspfade parallel zu Live-Systemen. Das stellt eine Sicherheitsvalidierung ohne Prozessunterbrechung sicher.

- Vor allem Krankenhäuser mit veralteten Medizingeräten und Finanzinstitute mit strikter Systemisolierung profitieren von einem deterministischen Netzwerk-Penetrationstesting, welches mathematische Nachweise für Auditoren und Regulatoren liefert, das beweist, dass die Segmentierung der Netzwerke korrekt implementiert ist.

CypSec ist ein internationales Cybersicherheitsunternehmen, das integrierte Sicherheitsökosystem-Lösungen für Behörden, Verteidigung, kritische Infrastruktur und Unternehmen bereitstellt. Das Unternehmen liefert proprietäre Softwareplattformen und Beratung durch erfahrene Berater, die Organisationen befähigen, hochentwickelte Angriffe zu verhindern, zu erkennen und einzudämmen, ohne dabei ihre operationelle Autonomie oder Budgetplanungssicherheit aufzugeben.

Die McMaster University, gegründet 1887 in Hamilton, Ontario, Kanada, zählt zu den führenden Forschungsuniversitäten Nordamerikas. Ihre Fakultät für Ingenieurwesen (Faculty of Engineering) beherbergt die Department of Computing and Software, die sich auf formale Methoden, Software-Sicherheit und verifizierte Systeme spezialisiert hat. Die Fakultät pflegt enge Kooperationen mit Industriepartnern in den Bereichen kritische Infrastruktursicherheit, Netzwerkprotokollverifikation und mathematisch fundierte Cybersicherheit. Solche Kompetenzen haben maßgeblich zur Entwicklung des deterministischen Penetration-Testing-Ansatzes beigetragen.

CypSec Group

Suite 801, 5500 North Service Road

CDNL7L 6W6 Burlington, Ontario

Telefon: +31653169442

https://cypsec.de/

Chief Executive Officer

Telefon: +31653169442

E-Mail: daria.fediay@cypsec.de

![]()