Mit dem heute veröffentlichten Artikel „Liquidity Mining Scams Add Another Layer to Cryptocurrency Crime" macht Sophos den Auftakt zu einer Serie, in der aufgezeigt wird, wie Betrüger den Hype um den Handel mit Kryptowährungen ausnutzen, um potenzielle Investoren anzulocken und zu betrügen.

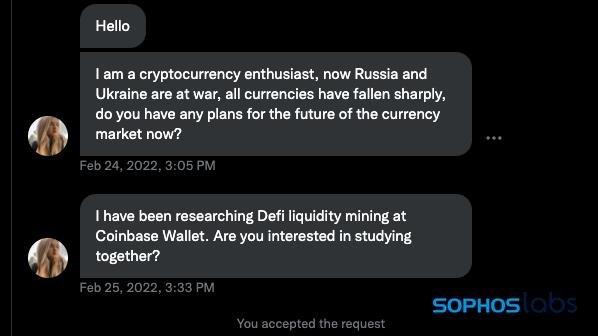

Im Artikel erklärt Sophos, wie die Komplexität von Kryptowährungen und dezentralem Finanzwesen (DeFi) – den Grundlagen des Liquiditäts-Mining – die ideale Umgebung für Kriminelle schafft, um ihre unlauteren Absichten zu tarnen und auszuführen. Potenzielle Opfer werden dabei geschickt ins Visier genommen. Empfänger:innen erhalten proaktiv Spam-Nachrichten per Direktnachricht auf Twitter, What’s App, Telegram und anderen Social-Networking-Plattformen, in denen zunächst harmlos über Liquidity Mining geplaudert wird. Schritt für Schritt eskalieren die Kriminellen danach ihren perfiden Schwindel.

Eine einzige Direktnachricht führte zu mehreren Betrügergruppen

Mithilfe der Untersuchung von Interaktionen innerhalb einer einzigen Direktnachricht auf Twitter konnte Sophos mehrere Liquid-Mining-Betrügergruppen aufdecken. „Liquidity Mining ist eine Form der Kryptowährungsinvestition in DeFi, die selbst dann, wenn sie ‚legitim‘ ist, sowohl zweifelhaft als auch kompliziert ist", erläutert Sean Gallagher, Senior Threat Researcher bei Sophos. „Die Strategien hinter den Investitionen selbst sind komplex und es gibt keine Regulierung, die über den in der Blockchain des DeFi-Netzwerks eingebetteten ‚Smart Contract‘-Code hinausgeht – ein Code, den viele Menschen nicht einfach interpretieren können, selbst wenn er veröffentlicht wird. Außerdem mangelt es neuen Investor:innen an zuverlässigen Informationen darüber, wie diese Netzwerke funktionieren. Trotz dieser Risiken ist Liquidity Mining der neueste Kryptowährungs-Investitionswahnsinn, aber aufgrund dieser Faktoren ist es auch die perfekte Plattform für Betrüger. Leider erwarten wir, dass Liquidity Mining CryptoCrime weitergehen wird; es hat seinen Höhepunkt noch nicht erreicht. Hunderte von Millionen Dollar stehen auf dem Spiel."

Wie Liquidity Mining funktioniert

Legitimes Liquidity Mining ermöglicht den DeFi-Netzwerken die automatische Abwicklung von Geschäften mit digitalen Währungen wie Ethereum, der bevorzugten Kryptowährung für Liquidity Mining. In das DeFi-Netzwerk integrierte, intelligente Verträge müssen den relativen Wert der ausgetauschten Währungen schnell ermitteln und den Handel ausführen. Da es für diese dezentralen Börsen (DEX) keinen zentralen Pool von Kryptowährungen gibt, aus dem sie für den Abschluss von Geschäften schöpfen können, verlassen sie sich auf Crowdsourcing, um den Pool von Kryptowährungskapital bereitzustellen, der für den Abschluss eines Geschäfts erforderlich ist – einen Liquiditätspool.

Um den Liquiditätspool, der Transaktionen zwischen Kryptowährungen, wie Ethereum und Tether, abwickelt, zu erstellen, geben Investoren:innen den gleichen Wert beider Kryptowährungen in den Pool. Im Gegenzug für die Überlassung dieser Kryptowährung an den Pool erhalten die Investor:innen eine Vergütung, die auf einem Prozentsatz der mit dem DeFi-Protokoll verbundenen Handelsgebühren basiert.

Die Anlegenden erhalten außerdem Liquiditätspool-Token (LP-Token), die ihren Anteil am Pool repräsentieren. Diese Token können „abgesichert" oder mit der Börse verknüpft werden, wodurch der ursprüngliche Beitrag weiter gebunden wird und der Anlegende Dividenden in Form einer anderen Kryptowährung erhält, die mit dem DeFi-Projekt verbunden ist. Der Wert dieser Belohnungs-Tokens kann stark variieren.

Der Betrugstrick ist alt

„Die Mechanik des Liquidity Mining in seiner legitimen Form bietet die perfekte Tarnung für eigentlich altmodische Betrügereien, die für das Kryptowährungszeitalter neu aufgelegt wurden", sagt Sean Gallagher. „Kriminelle Liquidity-Mining-Schemata geben den Zielpersonen wie herkömmliche Ponzi-Schemata[1] die Illusion, dass sie ihr Geld jederzeit abziehen können und erlauben ihnen sogar, frühzeitig Abhebungen vorzunehmen. Die Betrugsbanden drängen die Zielpersonen jedoch ständig dazu, weiter zu investieren und ‚viel zu investieren‘, indem sie die tatsächlichen Vorgänge mit gefälschten Anträgen, gefälschten Gewinnberichten und dem Versprechen lukrativer Auszahlungen verschleiern. In Wirklichkeit haben die Betrüger die Kontrolle über die Kryptowährungs-Geldbörsen ihrer Zielpersonen erlangt und heben die Währung ab, wann immer sie wollen. Nach und nach leeren die Betrüger die Geldbörsen, während sie den Zielpersonen weiterhin versichern, dass alles in Ordnung ist, bevor sie schließlich die Kommunikation abbrechen."

Sophos geht nicht davon aus, dass trotz des jüngsten Absturzes der Kryptowährungen (bis zum 13. Mai) und der aktuellen Schwankungen das Liquiditäts-Mining insgesamt behindert wird, da Tether wieder fast gleichwertig ist und andere Kryptowährungen sich erholen. „Die kriminelle Wirtschaft wird immer noch durch Kryptowährung angetrieben, und es gibt genug Interesse an Kryptowährungen, um Liquidity Mining und ähnliche Betrügereien über Wasser zu halten,“ so Sean Gallagher.

Weitere Informationen finden Sie in „Liquidity Mining Scams Add Another Layer to Cryptocurrency Crime".

Social Media von Sophos für die Presse

Wir haben speziell für Sie als Journalist*in unsere Social-Media-Kanäle angepasst und aufgebaut. Hier tauschen wir uns gerne mit Ihnen aus. Wir bieten Ihnen Statements, Beiträge und Meinungen zu aktuellen Themen und natürlich den direkten Kontakt zu den Sophos Security-Spezialisten.

Folgen Sie uns auf und

LinkedIn: https://www.linkedin.com/groups/9054356/

Twitter: @sophos_info

Sophos ist ein weltweit führender Anbieter von Next Generation Cybersecurity und schützt mehr als 500.000 Unternehmen und Millionen von Verbrauchern in mehr als 150 Ländern vor den modernsten Cyberbedrohungen. Basierend auf Threat Intelligence, KI und maschinellem Lernen aus den SophosLabs und von SophosAI bietet Sophos ein breites Portfolio an fortschrittlichen Produkten und Services, um Anwender, Netzwerke und Endpoints vor Ransomware, Malware, Exploits, Phishing und einer Vielzahl anderer Cyberattacken zu schützen. Sophos bietet mit Sophos Central eine einzige, integrierte und cloudbasierte Management-Konsole. Sie ist das Herzstück eines anpassungsfähigen Cybersecurity-Ökosystems mit einem zentralen Data Lake, der eine Vielzahl offener API-Schnittstellen bedient, die Kunden, Partnern, Entwicklern und anderen Cybersecurity-Anbietern zur Verfügung stehen. Sophos vertreibt seine Produkte und Services über Partner und Managed Service Provider (MSPs) weltweit. Der Sophos-Hauptsitz ist in Oxford, U.K. Weitere Informationen unter http://www.sophos.de.

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

![]()