Der Leitfaden gibt den Verantwortlichen zum einen die Aufgabe, sich mit Cybersicherheitsüberlegungen auseinanderzusetzen. Zum anderen sollen sie Anforderungen für Einrichtungen entwickeln, die aufgrund ihrer Dienstleistungen und des Umfangs ihrer Aktivitäten als lebenswichtig für die Wirtschaft gelten und einer großen Bevölkerungsgruppe dienen.

Die ursprüngliche Richtlinie trat im Mai 2018 in Kraft, und die EU-Mitgliedstaaten sind verpflichtet, die Bestimmungen der jüngsten Aktualisierung der Richtlinie bis Oktober 2024 zu übernehmen. Dazu müssen sie Pläne vorlegen, wie sie die Richtlinie einhalten wollen. Die Aktualisierungen erweitern den Anwendungsbereich der Richtlinie um neue kritische Sektoren und ergänzen Überlegungen zur Bestimmung von „wesentlichen“ bzw. „wichtigen“ Einrichtungen. Bei Nichteinhaltung der Vorschriften können Geldbußen für wesentliche Unternehmen bis zu 10 Millionen Euro oder 2 Prozent des weltweiten Umsatzes und für wichtige Unternehmen bis zu 7 Millionen Euro oder 1,4 Prozent des weltweiten Umsatzes verhängt werden.

Es gelten sieben umfassende Sicherheitsanforderungen für alle Unternehmen:

- Risikoanalyse und Sicherheitspolitik für Informationssysteme

- Umgang mit Vorfällen (Prävention, Erkennung und Reaktion)

- Geschäftskontinuität und Krisenmanagement

- Sicherheit der Lieferkette

- Sicherheit in Netzwerken und Informationssystemen

- Richtlinien und Verfahren für Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit

- Einsatz von Kryptographie

Die Einführung neuer Rechtsvorschriften und die Gesamtsituation stellen sowohl für Unternehmen als auch für Gesetzgeber eine große Herausforderung dar. Die Auslegung und Einhaltung der Rechtsvorschriften können sowohl komplex als auch kostspielig sein. Gleichzeitig stellt jedoch das Einhalten dieser Vorschriften einen Standard dar, welcher Sicherheitsverbesserungen auf breiter Ebene fördert. Mandate zur Durchsetzung der neuen Rechtsvorschriften werden entscheidend sein, da die EU die Befugnis hat, Meldeparameter festzulegen. Zusätzlich ist sie in der Lage hohe Geldstrafen für diejenigen zu verhängen, die sich nicht an die Richtlinie halten.

Zugleich waren Unternehmen noch nie so technologieabhängig wie heute, und ihre potenzielle Angriffsfläche wird durch große digitale Fußabdrücke noch vergrößert. Die Strategien der Bedrohungsakteure entwickeln sich weiter und scheinen zwischen einer Taktik, die vom Land lebt, und maßgeschneiderten Angriffen auf bestimmte Ziele zu variieren. Kriminelle Gruppen haben es zunehmend auf organisatorische Systeme und Netzwerke abgesehen (z. B. Betriebstechnik und Internet der Dinge), für die IT-Sicherheitsexperten verantwortlich sind. NIS2 ist eine direkte Reaktion auf die wachsende Bedrohungslandschaft; im Mittelpunkt der neuen Gesetzgebung steht, dass Organisationen in kritischen Infrastruktursektoren ihre Widerstandsfähigkeit, Erkennung und Reaktionsfähigkeit auf Vorfälle verbessern müssen.

Für die Studie wurden Interviews mit 300 IT-Sicherheitsentscheidern (DMs) in großen Organisationen (mit 500+ Mitarbeitern) in ganz Europa geführt. Den Führungskräften wurden Fragen zur Verantwortung und Strategie für die Sicherung von Systemen und Vermögenswerten über ihre IT- und Unternehmensnetze vom unabhängigen Technologiemarktforschungsspezialisten Vanson Bourne gestellt. Anhand der Antworten lässt sich der aktuelle Stand der Organisationen in den Branchen mit kritischer Infrastruktur und den weiteren Weg zur Umsetzung der NIS2-Richtlinie erkennen.

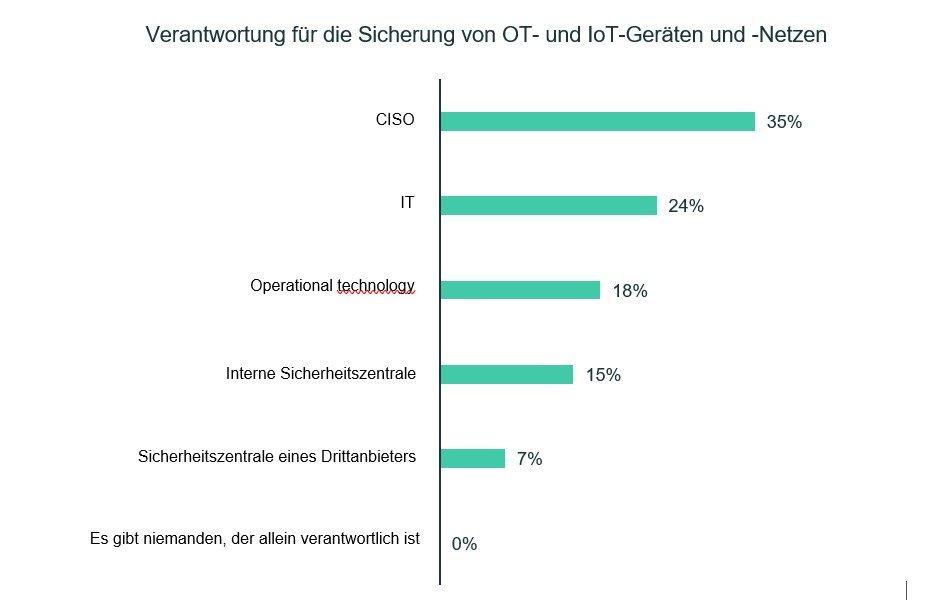

Laut den befragten IT-Führungskräften teilen sich die Verantwortung für die Sicherung von OT- und IoT-Geräten und -Netzwerken sowohl die internen Beteiligten als auch externe Dritte.

Abbildung 2 zeigt, dass die Rolle des Chief Information Security Officer (CISO) je nach Land und Branche unterschiedlich ist, wenn es um die Sicherung von Betriebstechnologie und IoT-Geräten und -Netzwerken geht. Es gibt keine einheitliche Regelung für die Verantwortlichkeiten, und die Aufgaben werden zwischen internen Stakeholdern/Abteilungen und externen Experten aufgeteilt.

Um diesen Gegebenheiten erfolgreich zu begegnen zu können, ist es ist wichtig zu erkennen, dass Unternehmen bei internen oder externen Netzwerkverletzungen zunehmend auf externe Anbieter für Bedrohungsinformationen und Beratung angewiesen sind. Angesichts der zunehmenden Komplexität und Raffinesse von Cyberbedrohungen erkennen Unternehmen die Notwendigkeit, auf die Expertise und das Fachwissen externer Anbieter zurückzugreifen, um sich angemessen gegen Verstöße zu verteidigen.

Darüber hinaus spielt eine wichtige Rolle, dass böswillige Aktivitäten oder externe Verstöße in den IT-Systemen eines Unternehmens überall auftreten und eine Gefahr für Unternehmensnetzwerke, einschließlich OT- und IoT-Systeme, darstellen können. Um effektiv auf solche Verstöße zu reagieren, wenden sich IT-Sicherheitsbeauftragte am häufigsten an IT-Berater oder Anbieter von Cybersicherheitslösungen. Dies verdeutlicht die wichtige Rolle, die externe Dritte im Bereich der Cybersicherheit spielen, indem sie Unternehmen mit Fachwissen und Ressourcen unterstützen.

Trotz der begrenzten Verfügbarkeit von Bedrohungsdaten ist es für viele Unternehmen wichtig, mehr über die potenzielle Bedroh ungslandschaft und die Risiken für OT und IoT zu erfahren. Unternehmen haben zudem blinde Flecken in Bezug auf die Cybersicherheit, insbesondere im Zusammenhang mit ihren kritischen Informationssystemen (CIS).

Zugleich gibt es viele Organisationen, die entweder erst handeln oder überhaupt nicht wissen, welchen Bedrohungen oder Risiken sie ausgesetzt sind. Angesichts der Schäden, die durch Cybersecurity-Angriffe oder -Verletzungen verursacht werden können, muss das Risikomanagement eindeutig verbessert werden.

Die Ergebnisse der Untersuchung machen zudem deutlich, dass Unternehmen in ganz Europa ihre Prioritäten im Bereich Sicherheit und Risikomanagement überdenken müssen, insbesondere im Hinblick auf Betriebstechnologie in kritischen Infrastrukturen. Viele Unternehmen geben an, dass sie die Risiken, denen sie ausgesetzt sind, nicht kennen, es schwierig ist, wichtige Anlagen zu schützen und sie nicht wissen, wer es auf sie abgesehen haben könnte. Vor allem häufigere und gründlichere Risikoanalysen werden es den Unternehmen ermöglichen, ihre Überwachungs- und Erkennungsmöglichkeiten zu verbessern.

Die Studie zeigt, dass die bevorstehende NIS2-Gesetzgebung eine große Herausforderung für Organisationen darstellt, die kritische Infrastrukturindustrien repräsentieren. Es wird betont, dass das Risikomanagement über die IT hinausgehen und auch die Betriebstechnologie umfassen muss. Eine bessere Sichtbarkeit aller Anlagen und Netzwerke ist von entscheidender Bedeutung, um sowohl den eigenen Schutz zu verbessern als auch die Einhaltung der wichtigsten Rechtsvorschriften sicherzustellen.

Die NIS2-Gesetzgebung weist auf das breite Spektrum an Ressourcen hin, die Unternehmen zur Verfügung stehen, um sich mit Cybersicherheitsüberlegungen auseinanderzusetzen und die Anforderungen zu erfüllen. Es wird betont, dass die Aufsicht und Durchsetzung für verschiedene Kategorien von Unternehmen differenziert werden sollten, um ein ausgewogenes Verhältnis zwischen risikobasierten Anforderungen und Verwaltungsaufwand für die Einhaltung der Vorschriften sicherzustellen. Die Einhaltung der Vorschriften ist obligatorisch, und Verstöße können zu erheblichen Geldstrafen führen.

Die Nozomi-Plattform bietet effektive Netzwerküberwachung und Risikomanagement durch die Nutzung von Informationen, um ein genaues Risikobild zu erstellen. Die Plattform überwacht die Netzwerkaktivität in Echtzeit und erkennt zuverlässig Sicherheitsvorfälle, Richtlinienverletzungen und Prozessanomalien mithilfe von verhaltensbasierter KI-Analyse und signaturbasierter Erkennung. Sie ermöglicht eine detaillierte Identifizierung von Anlagen und eine Netzwerkerkennung, die Unternehmen einen tiefen Einblick in den Status ihrer industriellen Kontrollnetzwerke bietet. Mit diesen Informationen können Unternehmen Risiken und Bedrohungen identifizieren und ein effektives Programm zur Risikominderung implementieren.

Über Vanson Bourne:

Vanson Bourne ist ein unabhängiger Spezialist für Marktforschung im Technologiesektor .Der gute Ruf des Unternehmens für solide und glaubwürdige forschungsbasierte Analysen beruht auf strengen Forschungsgrundsätzen und der Fähigkeit, die Meinung von leitenden Entscheidungsträgern in allen technischen und geschäftlichen Funktionen, in allen Geschäftsbereichen und auf allen wichtigen Märkten einzuholen. Weitere Informationen finden Sie unter www.vansonbourne.com.

Nozomi Networks beschleunigt die digitale Transformation durch den Schutz kritischer Infrastrukturen, Industrie- und Regierungsorganisationen vor Cyber-Bedrohungen. Unsere Lösung bietet außergewöhnliche Netzwerk- und Asset-Transparenz, Bedrohungserkennung und Einblicke für OT- und IoT-Umgebungen. Kunden verlassen sich auf uns, um Risiken und Komplexität zu minimieren und gleichzeitig die betriebliche Widerstandsfähigkeit zu maximieren. Weitere Informationen stehen unter www.nozominetworks.com zur Verfügung.

Nozomi Networks

Level 5, Terminalstraße Mitte 1

85356 München-Flughafen

Telefon: +49 (89) 97007010

http://www.nozominetworks.com

Pressekontakt

Telefon: +49 (89) 8009-0815

E-Mail: frank.mihm-gebauer@axicom.com

![]()