Ein großer Teil der Schadsoftware und Hackerangriffe kommt immer wieder durch Anhänge in E-Mails auf die Rechner und in die IT-Systeme von Unternehmen. BYOD fördert diesen Negativtrend. Gemeinsam mit seinen Partnern stellt Proservia Ansätze für eine optimierte Netzwerksicherheit und Zugangskontrolle vor.

Risikofaktor Mensch

Gerade erst hat der E-Mail-Spezialist Mimecast eine gravierende Sicherheitslücke in Microsoft Excel aufgedeckt. Die Sicherheitsforscher des britischen Unternehmens haben laut Heise ein Excel-Dokument so präpariert, dass sie beim Herunterladen und Öffnen der Datei über ein „Power Query“ genanntes Makro Schadcode von einem entfernten Server nachlud und ausführte.

Der Mensch ist dabei oft der größte Unsicherheitsfaktor in Unternehmen. Er öffnet sogenannte Phishing-Mails oder deren Anhänge, bei denen zum Beispiel Mahnungen von vorgeblich offizieller Seite verschickt werden.

Eine gute Firewall macht bei dem Verdacht auf Angriffsversuche oder Links unbekannter Herkunft „dicht“.

Next Gen Firewalls schützen wirksamer

Allerdings reicht der Perimeter-Schutz mit klassischen Firewalls nicht mehr aus, um die Nutzer und Unternehmen heute gegen Bedrohungslagen abzusichern, gegen Advanced Persistent Threats (ATPs) etwa, die laut Security Insider mit jeweils an die spezifische Umgebung angepassten Attack-Tools arbeiten. Abgesehen davon können klassische Firewalls beim Port 443 nicht unterscheiden, ob via HTTPS gesurft beziehungsweise mit Skype zum Beispiel kommuniziert wird oder Daten von Cloud-Diensten wie Dropbox übertragen werden.Next Generation Firewalls (NGFW) untersuchen dagegen nicht nur als verwendete Protokoll und den eingesetzten Port, sondern analysieren auch den Datenstrom, um ungewöhnliche Aktivitäten zu identifizieren und infizierte Dateien herauszufiltern.

AES-Verschlüsselung und Hashalgorithmen

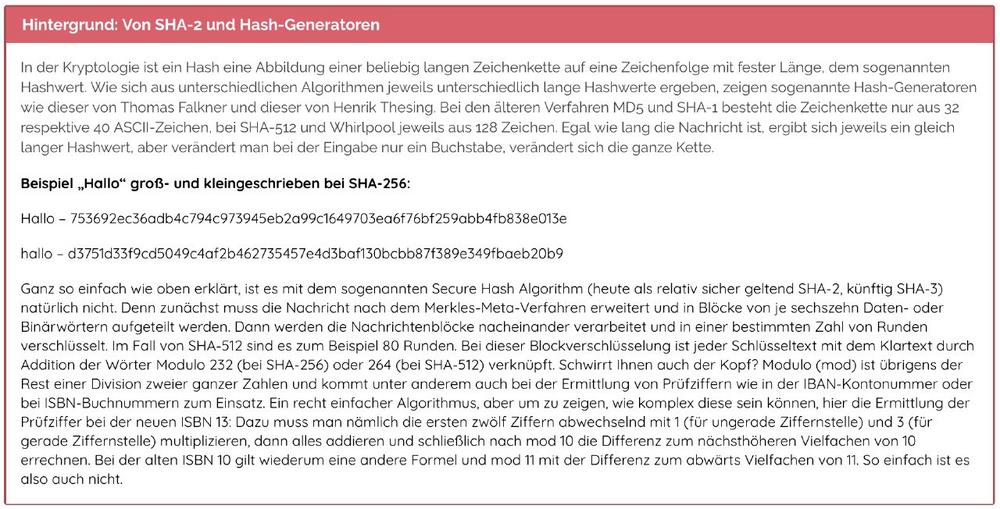

Bei der Anbieterwahl solcher modernen Firewalls, sollten Unternehmen darauf achten, dass diese VPN (Virtual Private Network bieten), um die Anbindung für externe Mitarbeiter und Außenstellen zu ermöglichen.Vom Bundesamt für Sicherheit in der Informationstechnik (BSI) werden bei solchen Lösungen eine AES-Verschlüsselung mit 128 oder 256 Bit oder SHA-2- und SHA-3 genannte Hashalgorithmen für Hash- oder Streuwertfunktionen mit einer unterschiedlich langen ASCII-Zeichenkette mit jeweils 8 Bit empfohlen. Diese Kette ist wie bei SHA-256 mit einem Hashwert von 512 Bit oder 64 ASCII-Zeichen lang, bei SHA-512 sind es 1.024 Bit oder 128 ASCII-Zeichen bei jeweils immer gleich langer Zeichenkette (siehe Hash-Generatoren).

„Post-Perimeter Security“

Aber selbst mit den besten Verschlüsselungs-Algorithmen ist es mit der Perimeter-Sicherheit nicht getan, um die Systeme wirksam zu schützen. Denn wie eingangs bereits anklang, macht der leichtsinnige Umgang mit E-Mails und Web-Links es den Angreifern oft leicht, in die Rechner und Unternehmensnetze einzudringen.Der Mobile-Security-Spezialist Lookout spricht daher schon von der „Post-Perimeter Security“, bei der der Datenschutz mit Zero Trust auch und nicht zuletzt auf die Endgeräte verlagert werden muss. Die Nutzer von BYOD-Geräten erwarten natürlich, diese ins Unternehmen einbringen zu können und doch in der Lage zu sein, ihre privaten Apps nutzen zu können. Dabei zeichnet sich laut Gartner schon der Trend ab, dass Unified Endpoint Management (UEM) künftig das klassische Mobile Device Management beziehungsweise Enterprise Mobility Management (MDM und EMM) künftig immer mehr ersetzen wird.

Endpoint Detection and Response von Trend Micro

Der sino-japanische Anbieter Trend Micro, ein wichtiger Partner im Security-Portfolio von Proservia, schützt zum Beispiel Anwendungen mit Endpoint Detection and Response (EDR) als effektive Lösung, um Bedrohungen blitzschnell zu erkennen und sofort darauf reagieren zu können.Dabei kommt der Trend Micro Endpoint Sensor zum Tragen, der Systemereignisse und Verhaltensweisen auf Endpunkten kontinuierlich aufzeichnet und mittels gewisser Indikatoren Bedrohungen oder Angriffe aufspürt, um sie wirksam abzuwehren.

Wir von Proservia sind davon überzeugt, dass die Digitale Transformation nur in enger Verbindung mit dem Faktor Mensch erfolgreich sein kann – Veränderungen in Unternehmen ganzheitlich anzugehen unter gemeinsamer Betrachtung von "Man Power" und IT-Themen. Wir nennen das peopleIT.

Mit über 1.000 international erfahrenen IT-Experten alleine in Deutschland, verteilt auf über 14 Standorte, liefern wir als IT-Services-Marke des marktführenden Personaldienstleisters ManpowerGroup in einem einzigartigen Service-Modell unseren Kunden individuelle Lösungen, die IT- und Personalthemen optimal kombinieren. Wir konzentrieren uns auf die Herausforderungen der Digitalen Transformation, bei denen Menschen eine Rolle spielen: am Arbeitsplatz, als Anwender von IT-Infrastrukturen und Plattformen, und nicht zuletzt – als der wichtigste Baustein in der Unternehmensorganisation.

Proservia GmbH & Co. KG

Düsseldorfer Straße 9

65760 Eschborn

Telefon: +49 (69) 15303-0

Telefax: +49 (69) 15303-330

http://www.proservia.de

Editor in Chief Evernine Group / Communication Manager

Telefon: +49 (89) 939099000

E-Mail: l.noelkel@evernine.de

![]()