Bei TA402 (Threat Actor 402) handelt es sich um eine APT-Gruppe (Advanced Persistent Threat), die in der Vergangenheit durch Aktionen aufgefallen ist, die palästinensischen Interessen dienen. Es besteht die Möglichkeit, dass die Täter ihre Ressourcen im Zuge der weiteren Entwicklung im Nahen Osten neu ausrichten.

„Wenn es um staatliche Akteure im Bereich Cybercrime geht, erhalten Nordkorea, Russland, China und der Iran im Allgemeinen die meiste Aufmerksamkeit. Aber TA402, eine APT-Gruppe aus dem Nahen Osten, die in der Vergangenheit in den palästinensischen Gebieten operierte, hat sich immer wieder als faszinierender Bedrohungsakteur erwiesen, der in der Lage ist, hochentwickelte Cyberspionage mit Schwerpunkt auf Informationsbeschaffung zu betreiben“, kommentiert Joshua Miller, Senior Threat Researcher bei Proofpoint. „Der anhaltende Konflikt im Nahen Osten scheint ihre laufenden Operationen nicht zu beeinträchtigen, weil sie nach wie vor neue und raffinierte Verbreitungsmethoden einsetzen, um der Erkennung zu entgehen. TA402 nutzt komplexe Infektionsketten und entwickelt neue Malware, um ihre Ziele anzugreifen, und führt weiterhin sehr zielgerichtete Aktionen mit Schwerpunkt auf Regierungsstellen im Nahen Osten und Nordafrika durch.“

Die wichtigsten Erkenntnisse von Proofpoint im Überblick

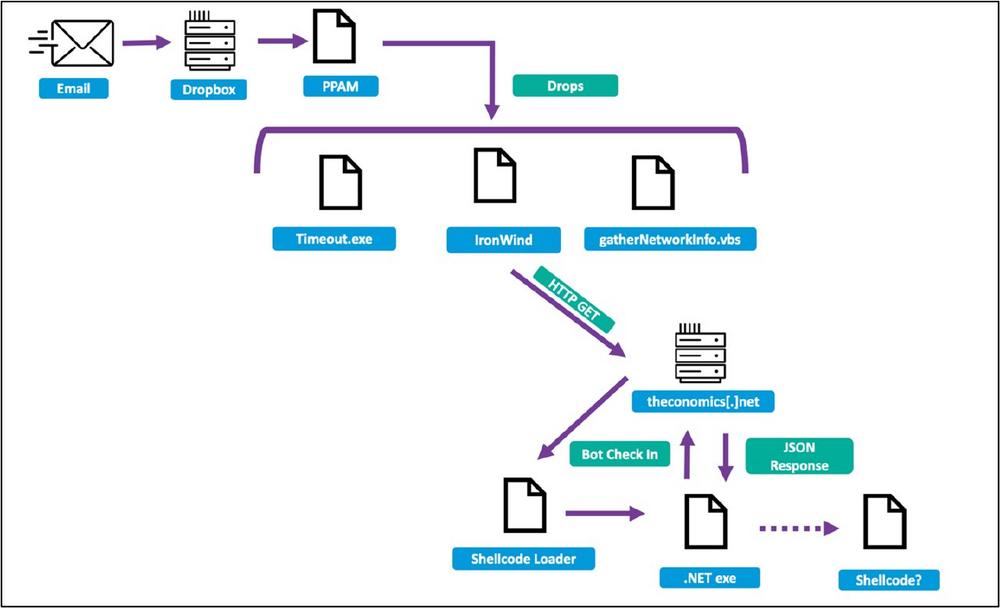

- Von Juli bis Oktober 2023 beobachteten die Security-Experten von Proofpoint, dass TA402 Phishing-Kampagnen durchführte, die einen neuen Downloader mit dem Namen IronWind für den primären Zugang verbreiten sollten. Nach dem Downloader folgten weitere Infektionsstufen, die auf heruntergeladenem Shell-Code basierten.

- Im gleichen Zeitraum passte TA402 seine Verbreitungsmethoden an und nutzte nicht mehr Dropbox-Links, sondern XLL- und RAR-Dateianhänge, mutmaßlich um etwaige Erkennungsmaßnahmen zu umgehen.

- Diese Cybercrime-Gruppe hat stets extrem gezielte Attacken durchgeführt, bei denen jeweils weniger als fünf Organisationen pro Kampagne angegriffen wurden. Dabei konzentrieren sich die Täter besonders auf staatliche Stellen im Nahen Osten und Nordafrika.

- Proofpoint beobachtet TA402 seit 2020. Die Erkenntnisse von Proofpoint weisen Überschneidungen mit Berichten über Aktivitäten von Molerats, Gaza Cybergang, Frankenstein und WIRTE auf.

Eine detailliere Analyse der von Proofpoint beobachteten TA402-Kampagnen und der technischen Details zum Downloader IronWind finden Sie im neuesten, englischsprachigen Threat Blog des Unternehmens.

Proofpoint

Zeppelinstr. 73

80333 München

Telefon: +49 (871) 78064258

http://www.proofpoint.com/de

iCom GmbH

Telefon: +49 (89) 80090-819

Fax: +49 (89) 80090-810

E-Mail: matthias.uhl@axicom.com

![]()